| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- Argo

- opentelemetry

- 카오스 엔지니어링

- nginx ingress

- serving

- Kubeflow

- Kopf

- CANARY

- Continuous Deployment

- Litmus

- Kubernetes 인증

- argocd

- Pulumi

- operator

- knative

- tekton

- eBPF

- blue/green

- keda

- mlops

- xdp

- Model Serving

- MLflow

- kubernetes operator

- 오퍼레이터

- seldon core

- opensearch

- gitops

- Kubernetes

- CI/CD

- Today

- Total

Kubernetes 이야기

Jenkins와 Keycloak을 이용한 OIDC 연동 본문

Jenkins 사용 시 KeyCloak 을 사용하고 있는 중이라면 이와 연동해 인증을 하도록 구성해 보자.

먼저 KeyCloak 과 Jenkins 를 설치해 보자.

1) KeyCloak 설치

https://kmaster.tistory.com/77

argocd와 keycloak을 사용하여 SSO 구축하기

KeyClock KeyCloak은 다음과 같은 기능을 제공한다. 싱글 사인온 (SSO) : 개별 애플리케이션에서 각각 사용자 인증과 저장을 처리할 필요가 없다. Keycloak에 로그인하면 사용자는 다른 애플리케이션에

kmaster.tistory.com

2) Jenkins 설치

https://kmaster.tistory.com/113

jenkins 를 활용하여 Kubernetes에 이미지 배포 및 모니터링

Jenkins는 소프트웨어 개발 시 지속적 통합(CI) 서비스를 제공하는 툴로써 대시보드,Pipeline, 다양한 플러그인 등을 지원한다. Jenkins는 Kubernetes환경이 나오기 전부터 사용되던 툴로 PC 또는 VM 환경에

kmaster.tistory.com

Jenkins - Keycloak 연동

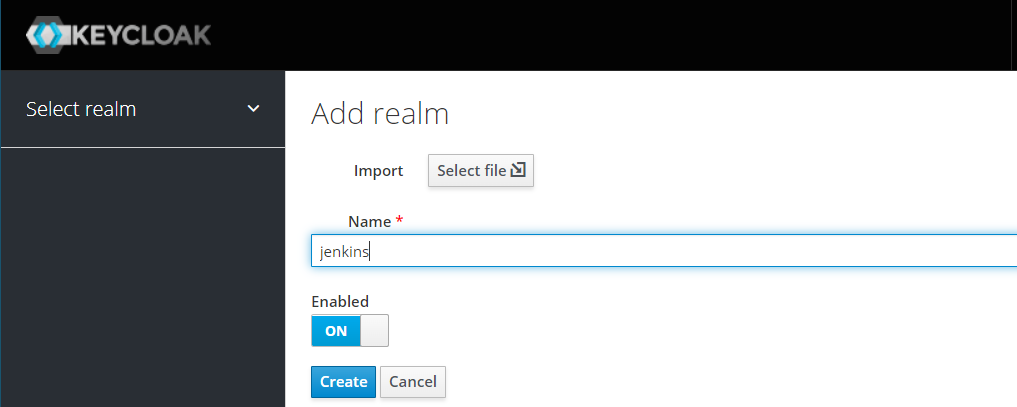

이제 Jinkins와 연동할 realm 을 생성해보자.

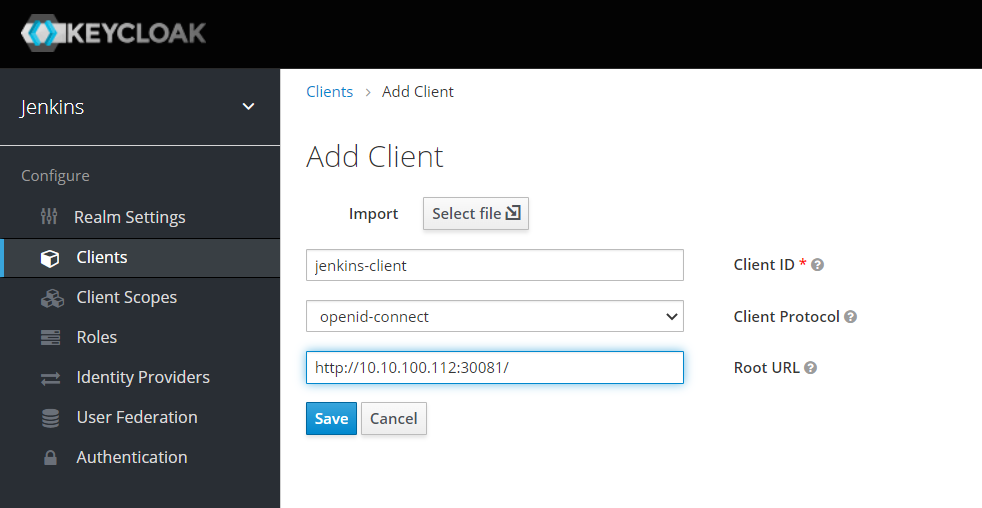

Clients > Create > 에서 Client 를 추가한다.

Clients > Installation 메뉴에서 Keycloak OIDC JSON 을 확인하여 복사한다.

이제 Jenkins에서 Keycloak Authentication Plugin을 설치하자.

Jenkins 관리 > 시스템 설정 메뉴에서 Global Keycloak Settings 항목에 좀전에 복사한 Keycloak JSON 값을 붙여넣는다.

Jenkins 관리 > Configure Global Security 항목으로 이동한다.

Security Realm 을 Keycloak Authentication Plugin 으로 변경한다.

이제 로그아웃 버튼을 클릭하면 Keycloak 로그인 화면으로 이동한다.

이제 Keycloak 의 Jenkins realm 에서 User를 등록 후 해당 User로 로그인하면 Jenkins 관리가 가능하다.

'Kubernetes > devops' 카테고리의 다른 글

| Tekton Trigger (0) | 2022.09.14 |

|---|---|

| Tekton을 이용한 CI/CD (0) | 2022.09.12 |

| jenkins 를 활용하여 Kubernetes에 이미지 배포 및 모니터링 (0) | 2022.09.08 |

| Nginx Ingress를 통해 Canary 배포 설정 (0) | 2022.09.04 |

| Keptn (활용) (0) | 2022.08.04 |